Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

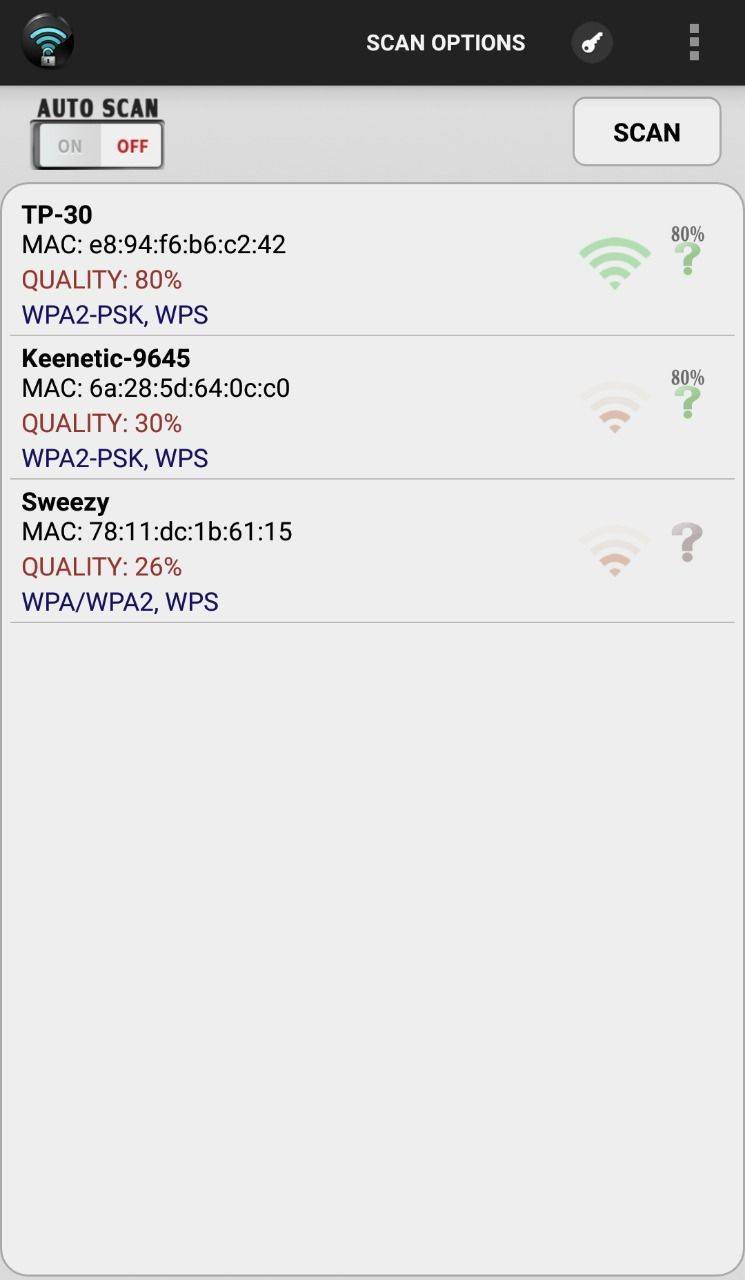

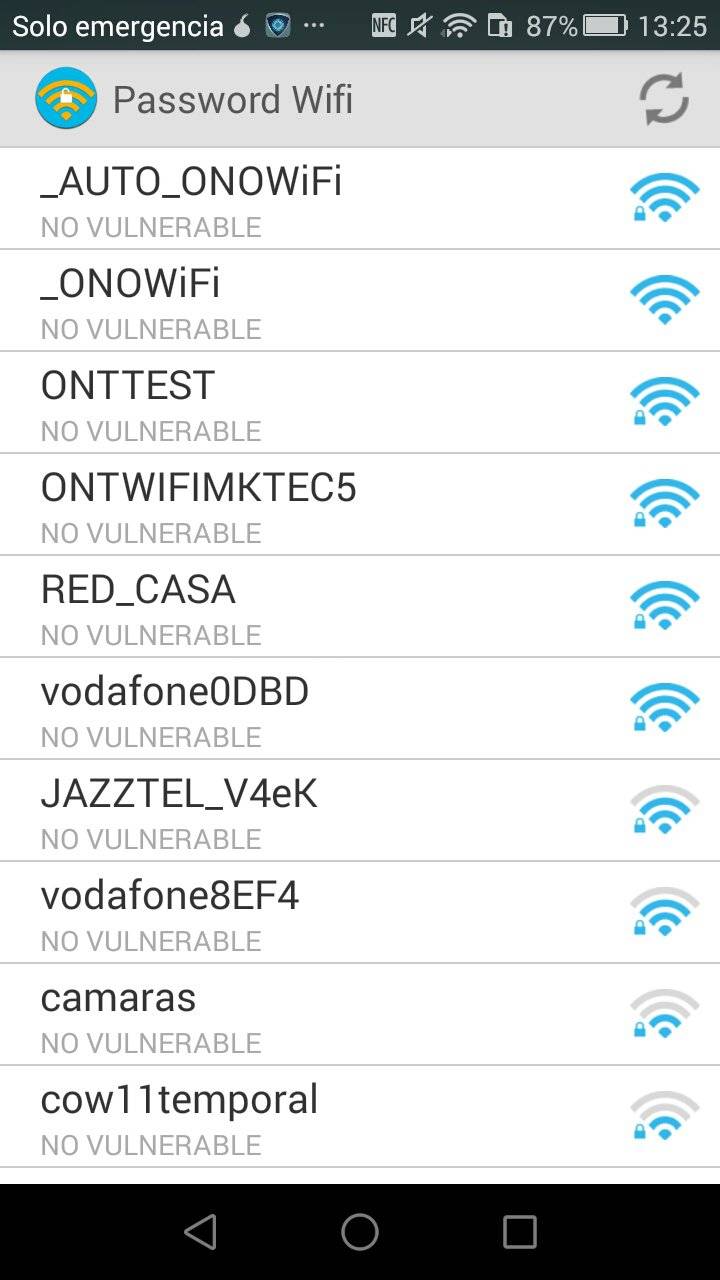

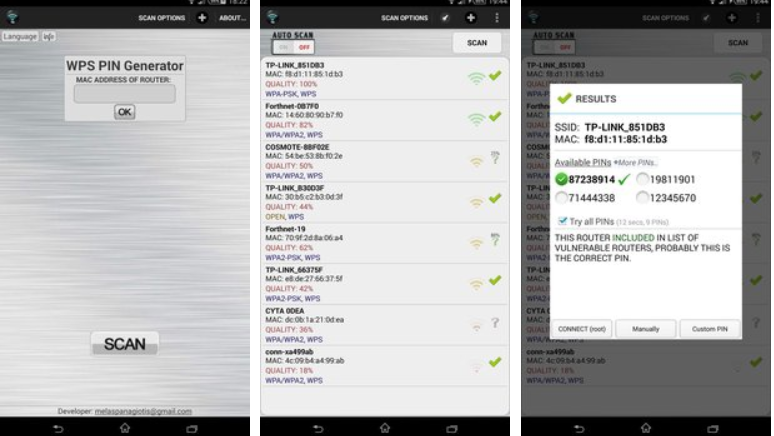

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

https://youtube.com/watch?v=4-gPpiVd4V8

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Бывает используют:

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Как подобрать пароль от вайфая на ПК с Windows

Сегодня различные интернет-сайты предлагают огромное количество программ для взлома Wi-Fi как со смартфона, так и с ПК. Большинство из них лишь имитируют настоящее действие, а предложенный пароль – случайный набор знаков. Но работающие приложения все же существуют. Проблема лишь в том, что не все они годятся для рядовых пользователей, а некоторые требуют особых хакерских навыков.

AIRCRACK-NG

Лучшая программа тестирования беспроводных сетей, которая умеет все: отслеживает сети всех поколений и информацию о них, перехватывает и фильтрует хэндшейки, выполняет брутфорс, легко вскрывает WPS. Занимает первые места во всех рейтингах и при этом бесплатна.

Еще одним годным тестировщиком является приложение AIRCRACK-NG, используемое на ПК, работающем под управлением Windows OS. Помимо прочего, продукт отличается высокой многофункциональностью, фильтруя брутфортс и вскрывая практические любой WPS, несмотря на то, что скачать ее можно совершенно бесплатно

FERN WI-FI WIRELESS CRACKER

Достаточно качественный инструмент, способный повысить безопасность беспроводных сетей. Программа легко находит недостатки в протоколах WPS и устраняет их. Кроме этого, восстанавливает утерянные ключи и взламывает новые методом перебора.

Приложение часто обновляется и получает новые инструменты. Применяется для тестирования сетей Интернет.

WIFIPHISHER

Программа использует в работе методы социального инжиниринга. Утилита переключает пользователя, ставшего объектом взлома, на свою сеть и в браузере выдает сообщение о необходимости введения пароля Wi-Fi для получения обновлений.

А это утилита используется преимущественно для одной цели — взлома чужих паролей от Wi-Fi посредством инжиниринга

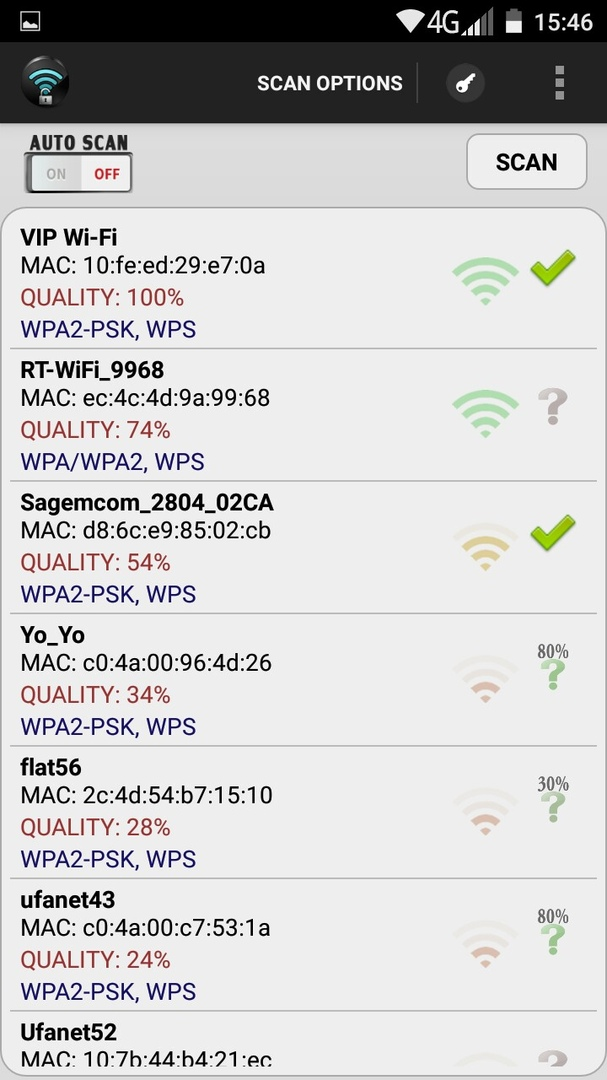

Поиск точек доступа с включённым WPS

Очень многие ТД имеют функционал по работе с WPS. Но у многих эта функция отключена, а у тех, у которых включена, может быть заблокирована (например, из-за нескольких неудачных попыток подбора ПИНа).

Чтобы собрать информацию о точках доступа мы воспользуемся программой Wash, которая поставляется вместе с Reaver и именно для этого и предназначена.

sudo wash -i wlan0

Через несколько минут работы программы будет выведен похожий список:

Для завершения работы программы нажмите CTRL+c.

Wash – это утилита для выявления точек доступа с включённым WPS. Выше показан пример исследования на live («живом») интерфейсе, также она может сканировать pcap файлы (несколько за один раз).

Wash показывает следующую информацию об обнаруженных точках доступа:

BSSID BSSID Точки Доступа (т.е. MAC-адрес) Ch Канал ТД dBm Уровень сигнала ТД WPS Версию WPS, поддерживаемую ТД Lck Статус блокировки WPS Vendor Производитель ТД ESSID ESSID (т.е. имя) Точки Доступа

Для атаки подходят только точки доступа, у которых в колонке Lck стоит No, т.е. у которых не заблокирован WPS.

По умолчанию wash выполняет пассивное исследование. Т.е. программа не отправляет какие-либо пакеты и остаётся абсолютно незаметной для возможных систем мониторинга беспроводной активности. Тем не менее, можно указать опцию -s и тогда wash будет отправлять probe requests (зондирующие запросы) к каждой ТД, это позволит получить больше информации о ТД.

Для того, чтобы проводить поиск на 5GHz 802.11 каналах используется опция -5.

Больше информации о Wash и её опциях, а также ссылки на дополнительные инструкции вы найдёте здесь https://kali.tools/?p=359.

Искать ТД с WPS можно и другими инструментами, дополнительная информация об этом в статье «Поиск беспроводных точек доступа с включённым WPS: использование программ Wash, Airodump-ng и Wifite»,

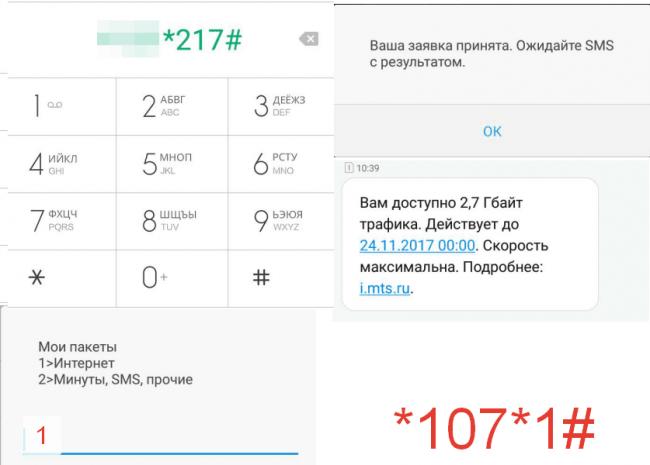

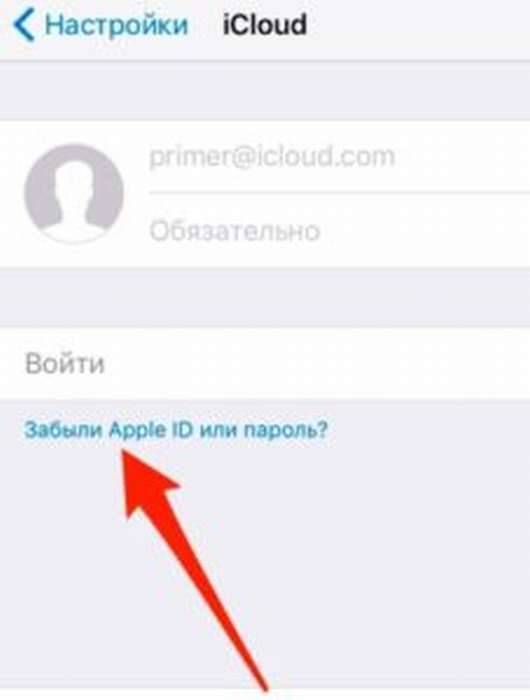

Как узнать свой пароль от Wi-Fi, если он утерян

Когда долгое время пользуешься беспроводной сетью автоматически, вероятность забыть пароль достаточно велика. Особенно, если он длинный и «мудреный».

Действия в этом случае могут быть разными:

- Если проблема в подключении нового устройства, то подсмотреть пароль можно на старом, которое уже работает от этой сети.

- Ситуацию может спасти знание пароля от настроек роутера. Можно подключиться к нему кабелем, зайти в админку и посмотреть или заменить код.

- Еще один вариант – сбросить роутер до заводских настроить и начать все «с чистого листа».

- Если речь идет о смартфонах на андроид, то для восстановления пароля понадобятся ROOT-права. Они дают доступ к файлу, на который устройство помещает пароль Wi-Fi. Кроме того, можно установить приложение, которое умеет считывать файлы с паролями.

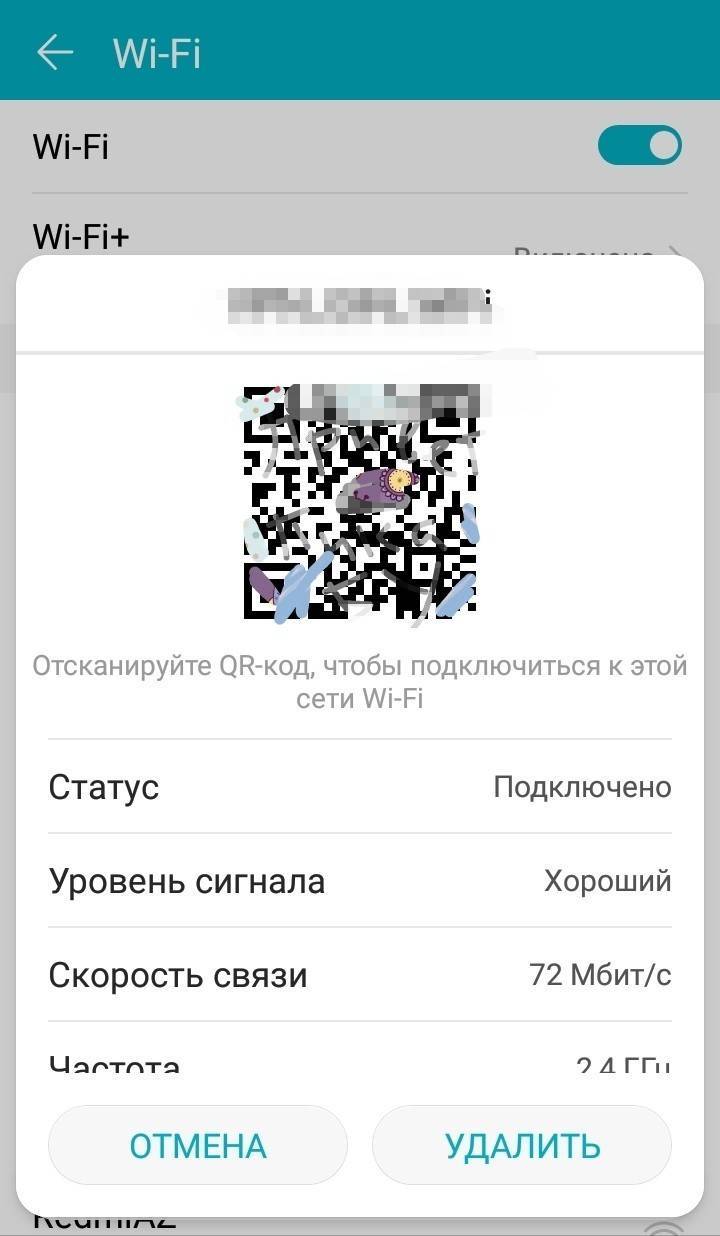

- Восстановить пароль можно через QR-код. Для этого в настройках смартфона нужно найти Wi-Fi и выбрать сеть, от которой ищем пароль. Сделайте скриншот появившегося QR-кода и отсканируйте его с помощью QR-ридера.

Потеря Wi-Fi-пароля или чрезмерная пользовательская забывчивость уже давно перестали быть серьезной проблемой. Так, существует несколько простых и доступных методов, которые помогут быстро восстановить утраченный по каким-то причинам доступ

Если есть необходимость – найдется и способ. Но следует помнить, что взлом чужого пароля Wi-Fi – процедура, преследуемая законом.

Как защитить соединение от программ взлома

То, что защищать собственную сеть необходимо, все уже поняли. Осталось узнать – как?

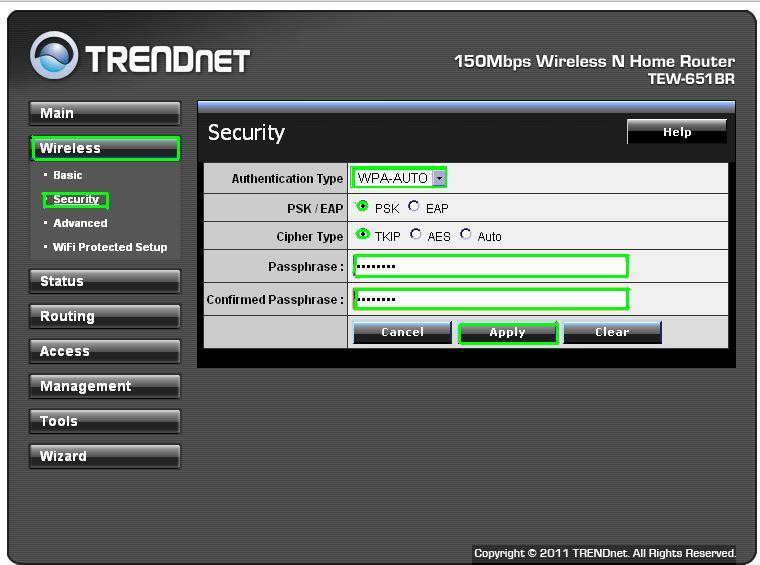

Выбираем надежный метод шифрования

Выше описывались стандарты аутентификации, которые защищают беспроводную сеть от непрошенных гостей. Выбирая метод шифрования собственного маршрутизатора, отталкивайтесь от простого принципа: самый новый – самый надежный.

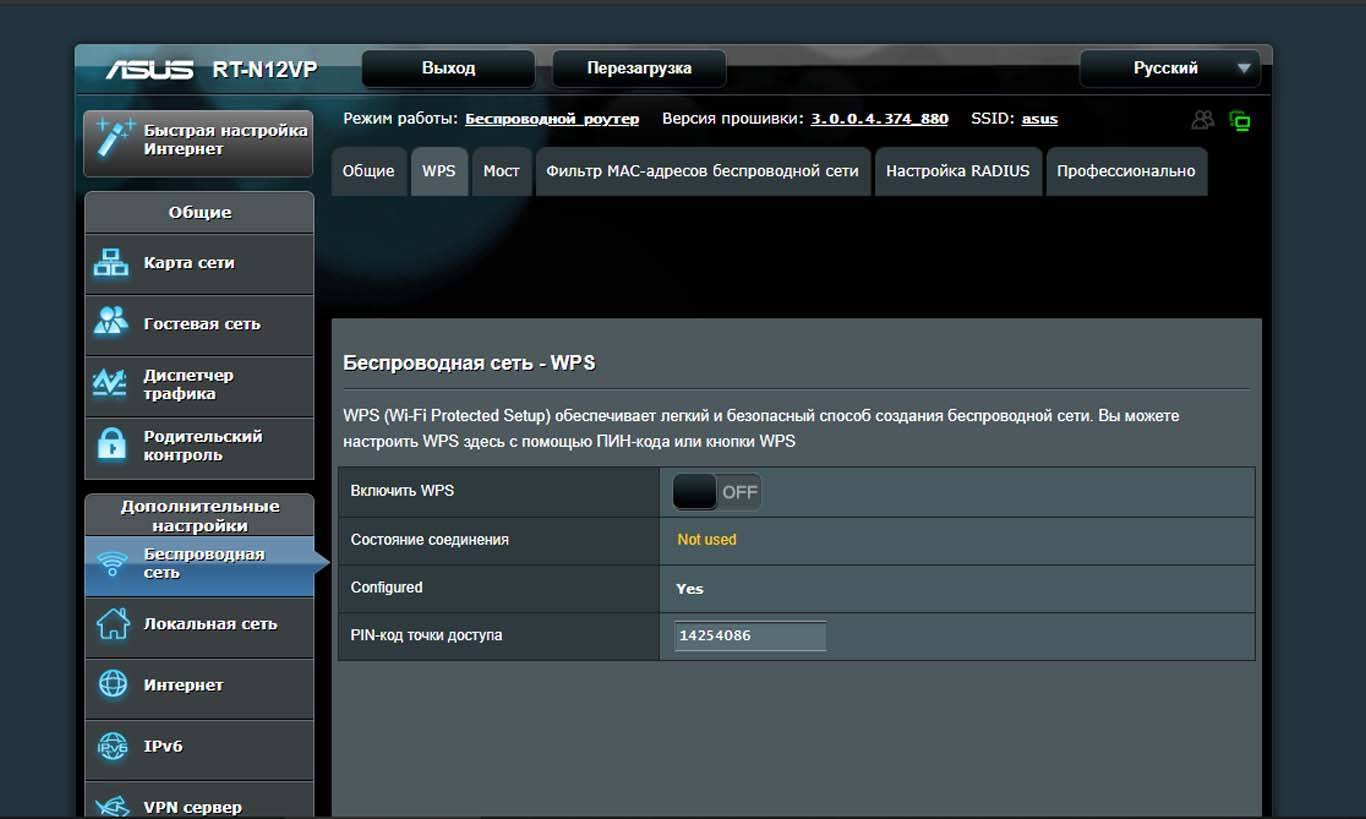

Актуальный и популярный стандарт сегодня – WPA-2 PSK. Он обеспечит практически непробиваемую защиту роутера. А вот WPS лучше совсем отключить. Он позволяет подключать устройства без пароля и с удовольствием используется хакерами.

Выбираем сложный пароль

О том, что пароли должны быть сложными, говорилось уже много раз. Но многие пользователи просто боятся их забыть, а потому выбирают простые или ассоциативные варианты, или же используют один пароль на множестве устройств. Это огромная ошибка.

Обязательно включайте в код заглавные и строчные буквы, цифры, специальные знаки. Чтобы не забыть пароль – запишите его и постарайтесь хотя бы раз в несколько месяцев его менять.

Отключаем возможность удаленного доступа

Одна из дополнительных функций маршрутизатора – удаленный доступ. Она позволяет провайдерам решать технические вопросы, не выезжая к пользователю. Но она же и открывает лазейки для злоумышленников. Поэтому функцию лучше отключить в настройках безопасности.

Настраиваем статический адрес

На «Панели управления» ПК необходимо найти «Сетевые подключения», где, среди прочего, можно отыскать и установить статический IP-адрес. Выбирать его нужно по тому же принципу – чем сложнее, тем лучше.

Например, если IP-адрес был 186.176.3.303, то изменить его можно приблизительно так: 186.176.79.604. В строке «Шлюз по умолчанию» можно вписать IP-адрес маршрутизатора, но это не обязательно. После внесенных изменений, доступ нового устройства к сети возможен только после введения вручную всех настроек.

Отключаем DHCP-сервер

Dynamic Host Configuration Protocol – протокол, автоматически обеспечивающий сетевые устройства IP-адресами и другими параметрами, необходимыми для работы. Фактически он избавляет от ручной настройки и уменьшает количество ошибок.

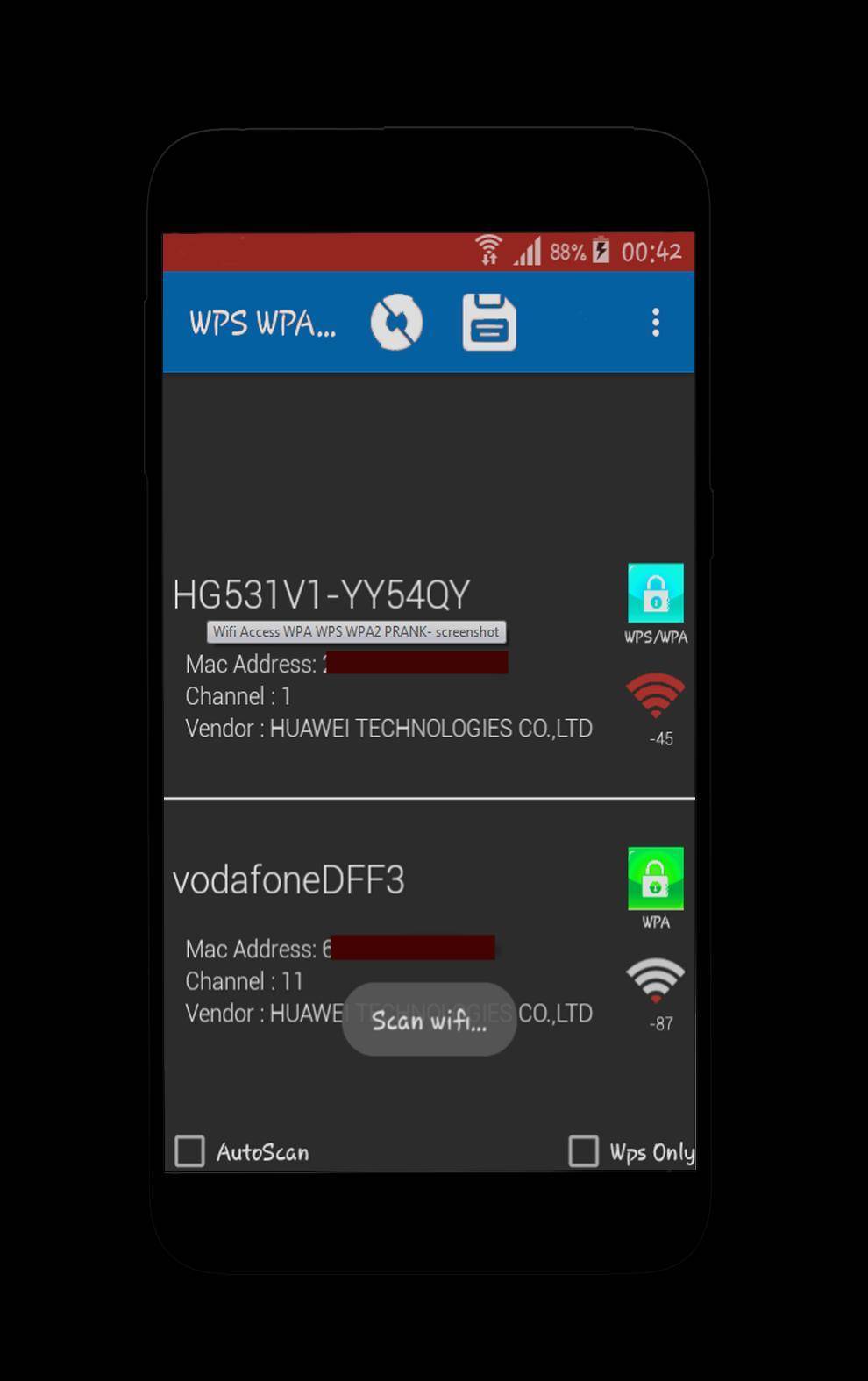

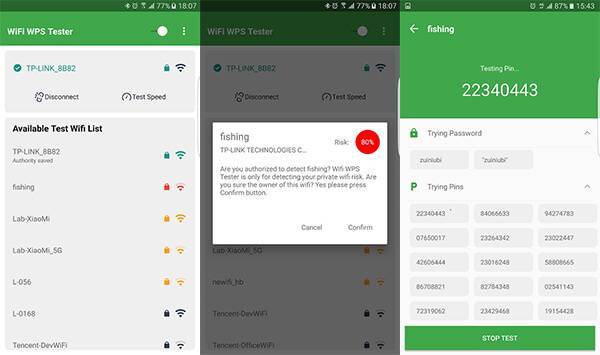

Возможности

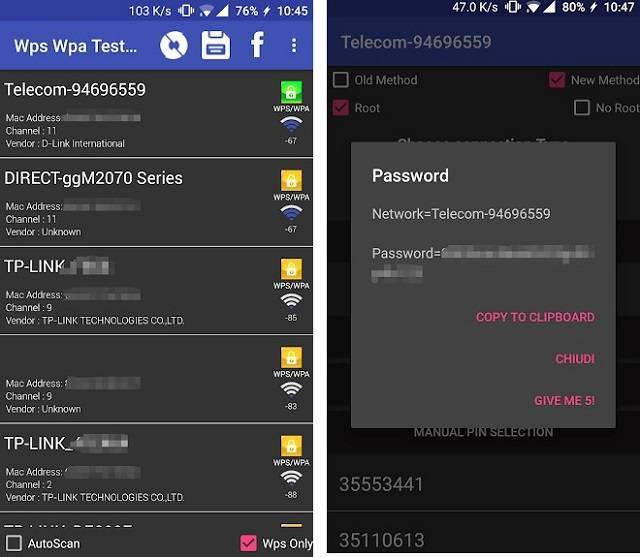

Программа поможет выполнить сразу несколько задач. WPS WPA Tester позволяет проверять на уязвимость свои устройства и поможет взломать рядом находящиеся точки доступа к интернету. Второе вам потребуется, если вы не хотите оплачивать услуги за интернет или же ваш провайдер временно не работает, тогда вам точно потребуется WPS WPA Tester. Но разработчики не поддерживают использование программы с целью взломов, они рекомендуют лишь пользоваться ею для защиты своего беспроводного интернета. Также они не будут нести ответственность за все незаконные действия, совершаемые пользователями.

Быстрый брут-форс пароля

К сожалению, точек доступа с включённым WPS не особо много. Тем не менее мы ещё вернёмся к ним. Сейчас мы рассмотрим классический вариант захвата рукопожатия и взлома пароля. Его быстрота заключается в следующем:

- выполняется автоматический захват рукопожатий для всех Точек Доступа в пределах досягаемости

- запускается два вида брут-форса с Hashcat: по словарю и по маске в восемь цифр. Опыт показывает, довольно много ТД поддаются. У этого способа тоже хорошее соотношение затрат времени к получаемому результату

Переводим беспроводной интерфейс в режим монитора.

Запускаем команду для сбора рукопожатий:

sudo besside-ng ИНТЕРФЕЙС -W

Все рукопожатия будут сохранены в файл wpa.cap.

Если вы собираетесь взламывать их все, то можно все разом конвертировать в формат hashcat с помощью :

cap2hccapx wpa.cap output.hccapx

Если вам нужны только хеш определённой Точки Доступа, то в качестве фильтра используйте имя сети (ESSID). К примеру, меня интересует только рукопожатие Wi-Fi сети netis56 и я хочу сохранить его в файл netis56.hccapx:

cap2hccapx wpa.cap netis56.hccapx netis56

Если хотите файл wpa.cap разбить на отдельные рукопожатия, то используйте скрипт из статьи «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями», а затем также конвертируйте их программой cap2hccapx.

Для атаки по словарю я использую словарь rockyou, очищенный вариант можно скачать по этой ссылке.

Пример удачного взлома по словарю (время взлома 9 секунд):

Ещё один пример удачного взлома по словарю (время взлома 13 секунд):

Моя команда для запуска:

hashcat --force --hwmon-temp-abort=100 -m 2500 -D 1,2 -a 0 'ХЕШ.hccapx' /ПУТЬ/ДО/rockyou_cleaned.txt

В этой команде обязательные опции:

- ‘ХЕШ.hccapx’ — ваш файл hccapx с одним или более хешей

- /ПУТЬ/ДО/rockyou_cleaned.txt — путь до словаря

- -m 2500 — указан тип взламываемого хеша

Необязательные опции:

- -a 0 — тип атаки: атака по словарю. Можно пропустить, т. к. подразумевается по умолчанию

- -D 1,2 — означает использовать и центральный процессор и видеокарту для взлома пароля. Если не указать, скорее всего будет выбрана только видеокарта

- –force — означает игнорировать предупреждения. У меня без этой опции не задействуется центральный процессор для взлома паролей. Будьте осторожны с этой опцией

- –hwmon-temp-abort=100 — это максимальная температура, при которой брут-форс будет принудительно прерван. У меня такой климат, что днём в комнате всегда больше +30℃, к тому же, я запускаю брут-форс на ноутбуке (не рекомендую это делать на ноутбуке!!!), поэтому в моих условиях дефолтный барьер в +90℃ достигается очень быстро и перебор останавливается. Этой опцией, установленной на температуру выше дефолтных 90, можно реально сжечь свой комп/видеокарту/лэптоп. Используйте исключительно на свой страх и риск — Я ВАС ПРЕДУПРЕДИЛ!!! Хотя на практике у меня температура доходит до 94-96 и затем видеокарта сбрасывает частоты — видимо, у неё тоже есть свой лимит.

Для запуска атаки по маске:

hashcat --force --hwmon-temp-abort=100 -m 2500 -D 1,2 -a 3 'ХЕШ.hccapx' ?d?d?d?d?d?d?d?d

Из нового в этой команде:

- ?d?d?d?d?d?d?d?d — маска, означает восемь цифр, на моём железе перебирается примерно минут за 20. Для создания маски в больше количество цифр, добавляйте ?d.

- -a 3 — означает атаку по маске.

Кроме паролей в 8 цифр, также распространены пароли в 9-11 цифр (последние чаще всего являются номерами телефонов, поэтому можно указывать маску как 89?d?d?d?d?d?d?d?d?d), но каждая дополнительная цифра увеличивает время перебора в 10 раз.

Восемь цифр и ты в сети, в обход пароля на вай-фай!

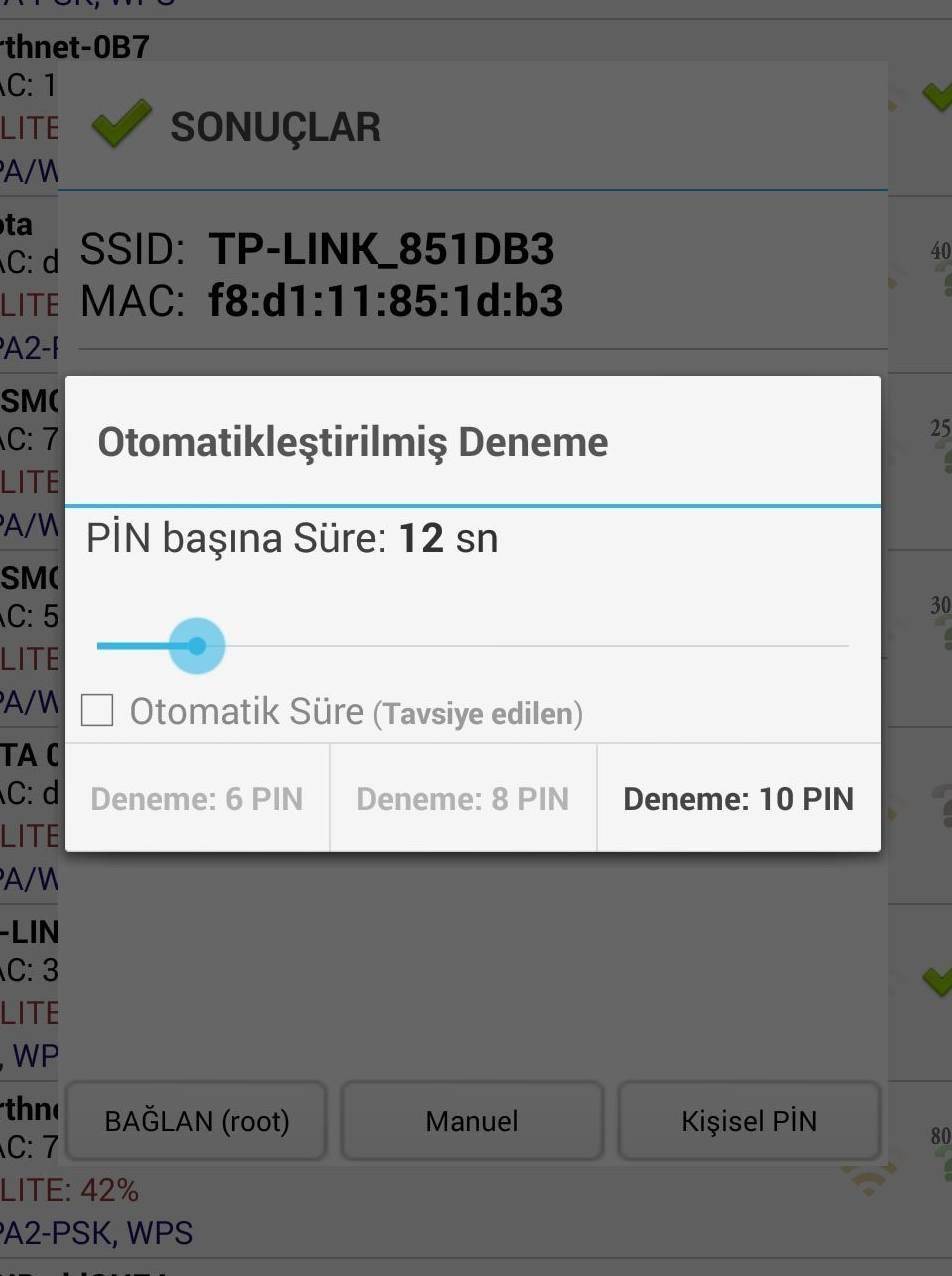

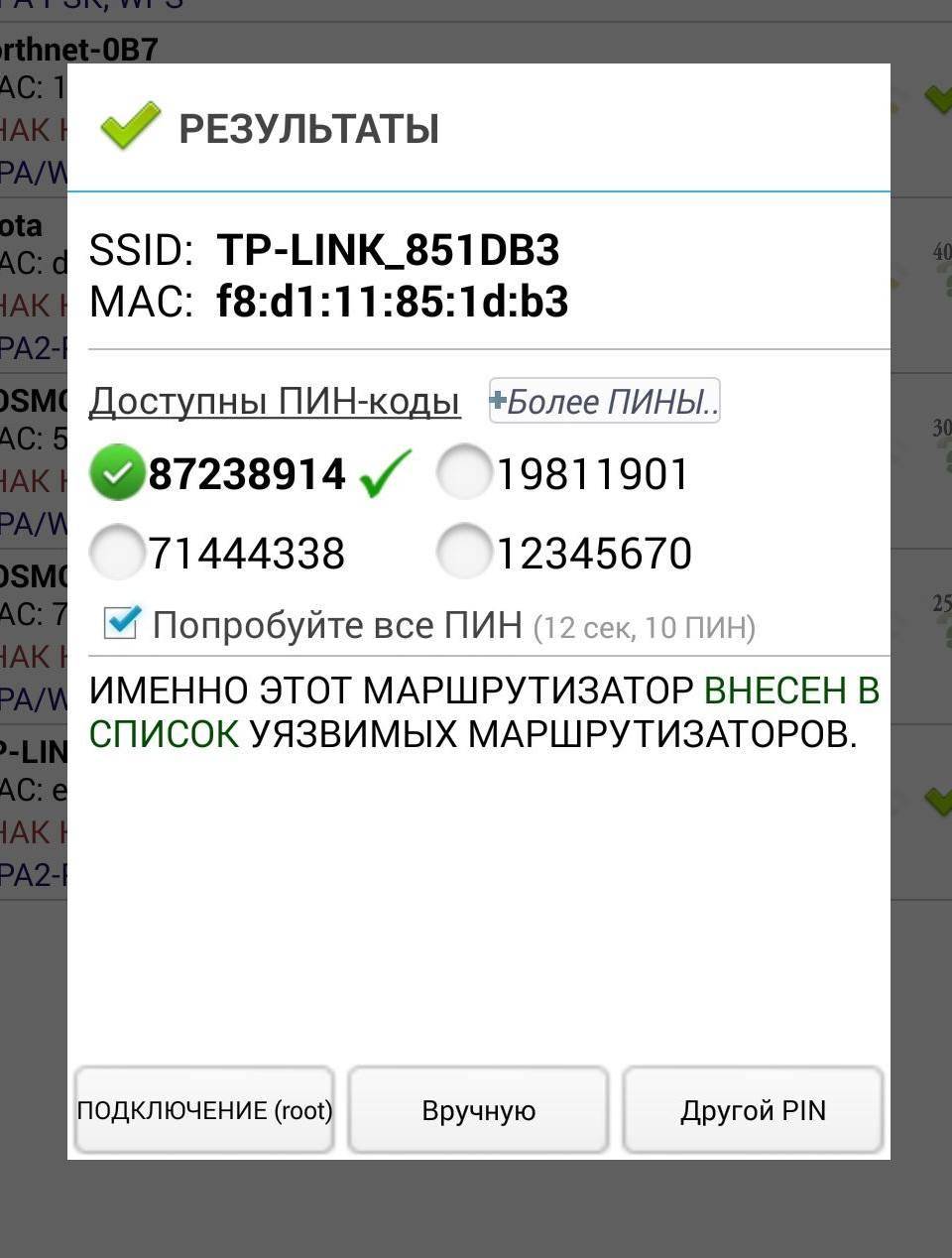

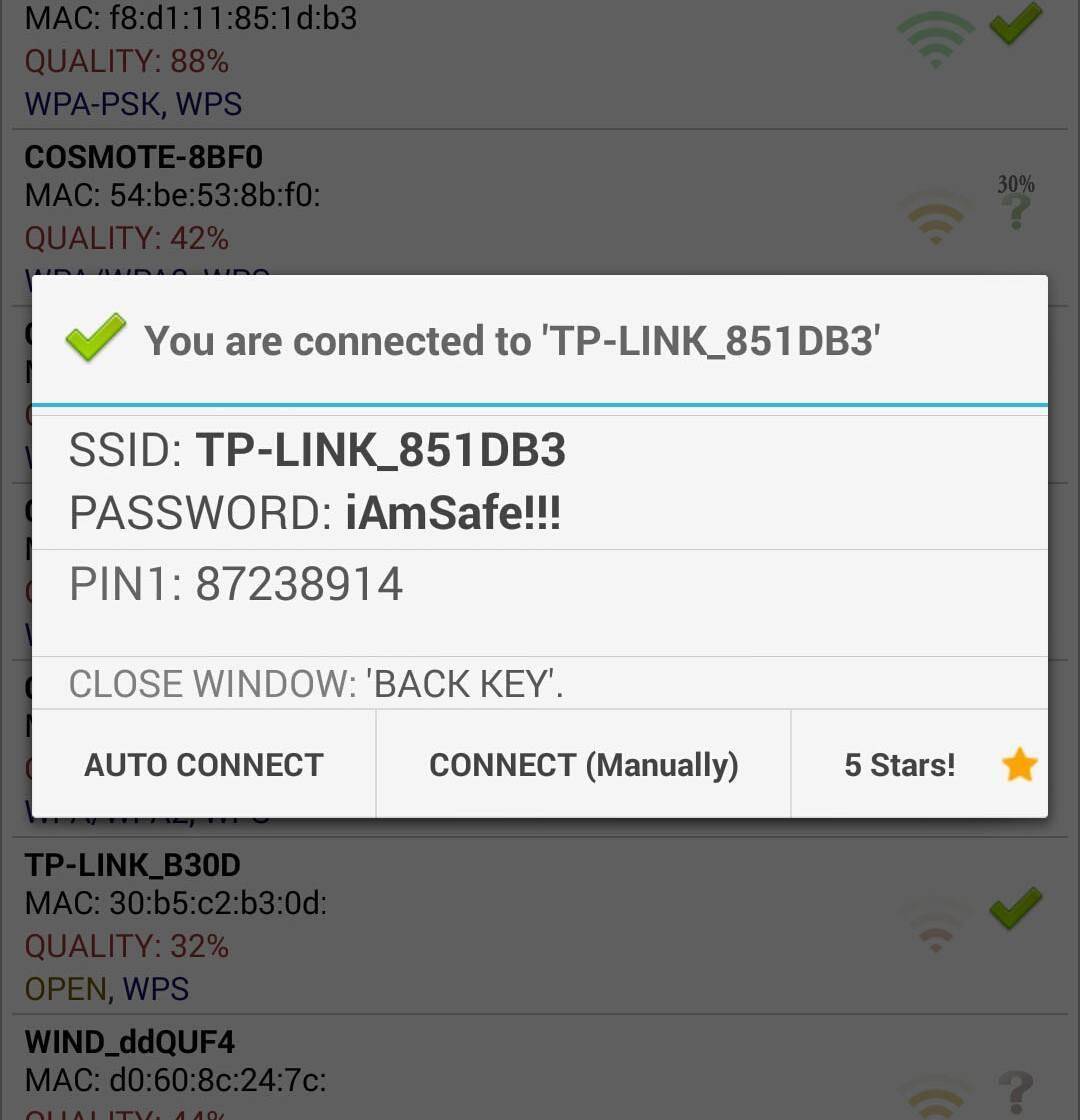

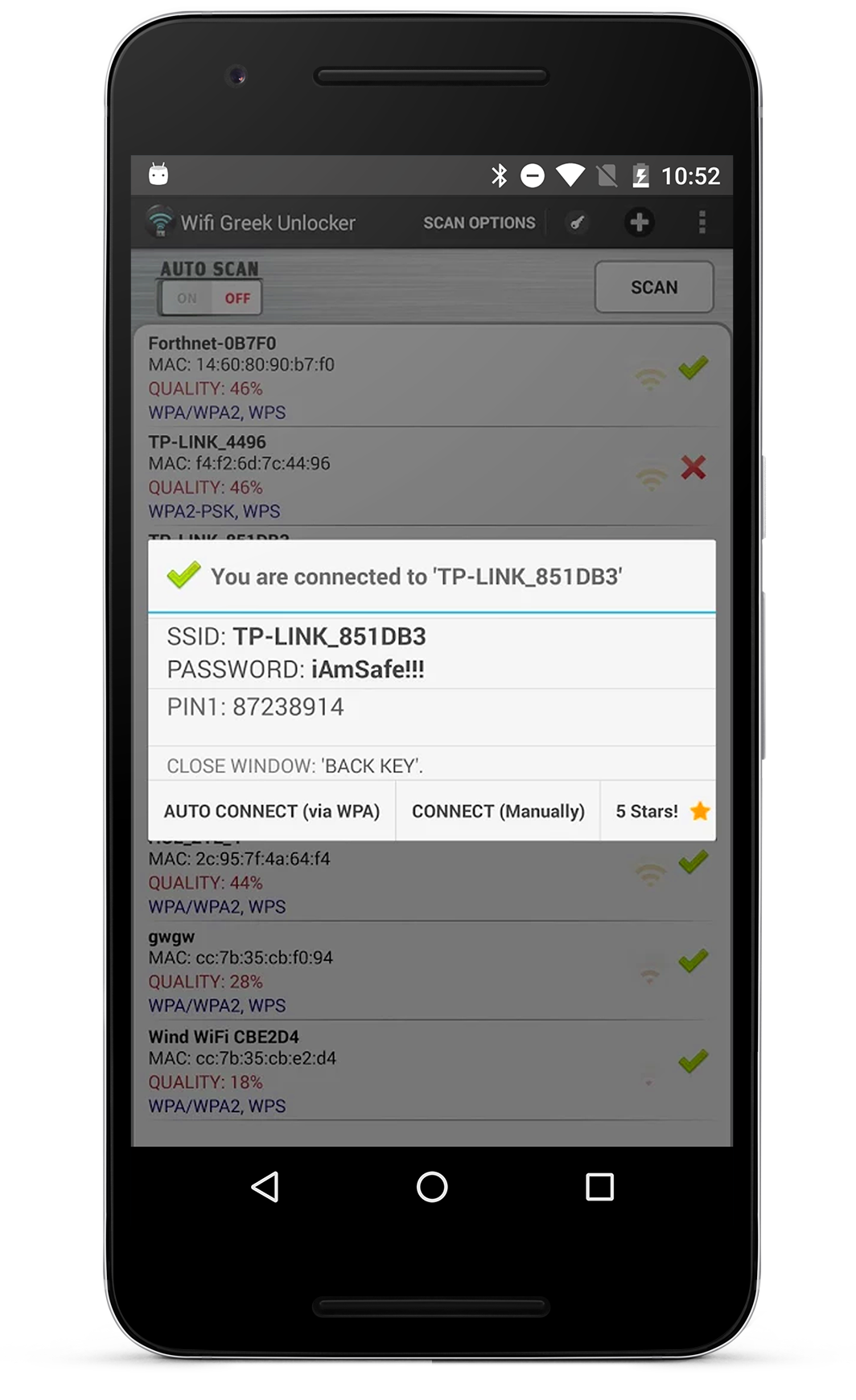

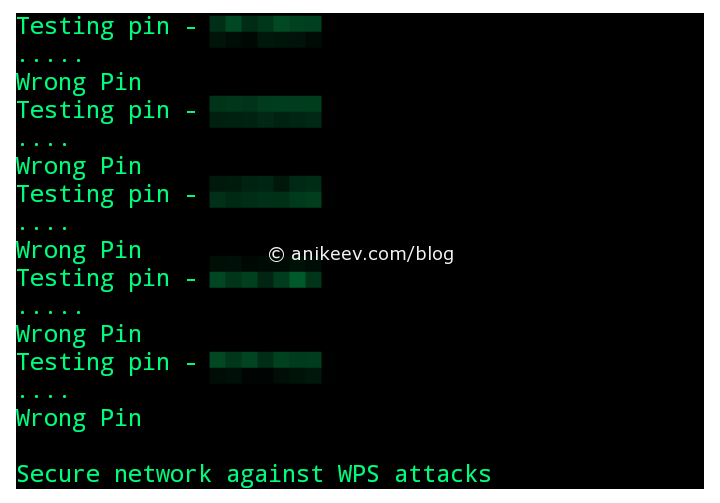

Причём на самом роутере даже нажимать ничего не надо. Такой подставы от роутеров Asus я не ожидал. Я знал, что надо хорошо паролить админ-панель маршрутизатора и делать сложный пароль на wifi, но то, что можно спокойно подключиться к вайфаю через WPS в обход пароля стало для меня откровением. Вторым откровением стало то, что проделать это можно с самого обычного Android-смартфона, не обладая никакими специальными хакерскими талантами.

Справедливости ради, это не взлом. Это эксплуатация разгильдяйства фирмы-производителя маршрутизатора и самого владельца роутера. Если wps отключен, то войти не получится. Если wps-пин отличается от заводского, то войти тоже не получится.

Программа, конечно, умеет перебирать коды по заданным алгоритмам, но после 12-15 попыток сдаётся. В среднем она перебирает 9 вариантов за минуту, если роутер своевременно отвечает. С такой скоростью брутфорс-атака по всем возможным 90 миллионам комбинаций займёт 19 лет круглосуточной работы.

Программа, конечно, умеет перебирать коды по заданным алгоритмам, но после 12-15 попыток сдаётся. В среднем она перебирает 9 вариантов за минуту, если роутер своевременно отвечает. С такой скоростью брутфорс-атака по всем возможным 90 миллионам комбинаций займёт 19 лет круглосуточной работы.

То есть нет смысла целенаправленно взламывать конкретную точку через WPS, если он включён, но код изменён на неизвестный

А получить хоть чей-нибудь (неважно, чей) интернет нахаляву злоумышленнику вполне удастся. Но не всегда и не везде

Что такое WIFI WPS?

Wi-Fi Protected Setup (защищённая установка), WPS — это стандарт (а так же протокол) полуавтоматического подключения к беспроводной сети Wi-Fi. Этот протокол был придуман дл того, чтобы упростить подключение к беспроводной сети. В итоге он и правда упростил подключение к сети. Причем для всех. Для злоумышленника он тоже упростился. Потому что, хоть в коде WPS 8 знаков, но 8-й знак это контрольная сумма, а так же в протоколе есть уязвимость, которая позволяет проверять пин-код блоками, а не целеком. Первый блок 4 цифры и второй блок 3 цифры. итого получается 9999+999=10998 комбинаций.

Как взламывать другие типы шифрования я рассказывал в статьях:подбор WEP ключей для Wi-FiВзлом Wi-Fi с шифрованием WPA/WPA2 PSK

А используемое оборудование в статье:Оборудование для Вардрайвинга

Для подбора ключа используем дистрибьютив Linux Kali, который был создан для тестов на проникновения. Reaver и остальные утилиты в него уже встроены. Поэтому описывать, как их установить я не буду.

Для начала сделаем подготовительные шаги. Просканируем Wi-Fi диапазон на наличие точек с нужным типом авторизации.

Для этого переведем адаптер в режим мониторинга (будем считать, что Wi-Fi адаптер это wlan0):

airmon-ng start wlan0

В выводе команды мы увидим имя виртуального интерфейса в режиме мониторинга (обычно первый такой интерфейс это mon0).

Теперь просканируем окружающие сети:

wash -i mon0

Увидим список сетей, которые поддерживают WPS. В дальнейшем нам нужен будет BSSID сети из первой колонки.

Wash v1.4 WiFi Protected Setup Scan Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner @tacnetsol.com> BSSID Channel RSSI WPS Version WPS Locked ESSID --------------------------------------------------------------------------------------------------------------- 64:XX:XX:XX:XX:F4 1 -06 1.0 No BXXXXXXXXXXXXXXXXXXXXXXXr F8:XX:XX:XX:XX:3B 9 -70 1.0 No aXXXXXX4 60:XX:XX:XX:XX:B8 6 -73 1.0 No AXXXXK</cheffner>

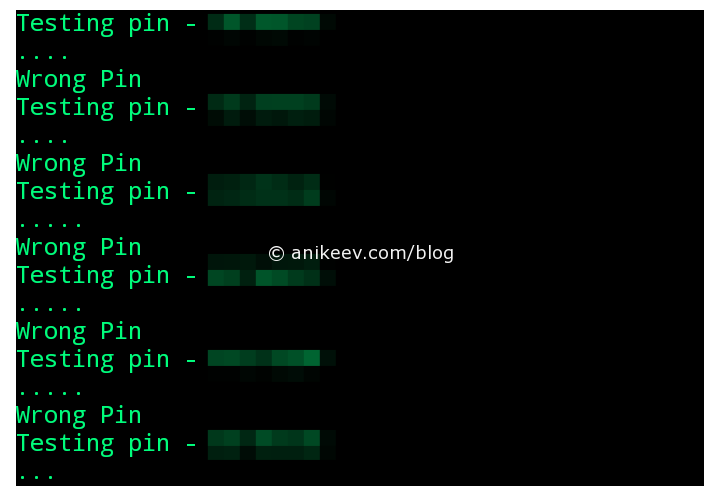

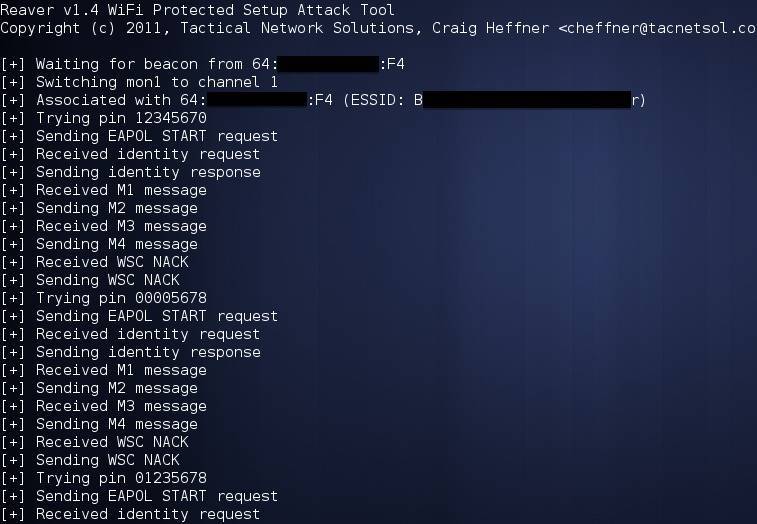

И наконец перейдем непосредственно к самому перебору паролей:

reaver -i mon0 -vv -b 64:XX:XX:XX:XX:F4

Где:-i mon0 это интерфейс.-b 64:XX:XX:XX:XX:F4 это BSSID атакуемой точки.-vv необязательный ключ, он включает подробный вывод, но я люблю смотреть что именно сейчас происходит.

Так же есть дополнительные полезные ключи:‐‐dh-small — задает небольшое значение секретного ключа, чем немного разгружает точку доступа и немного ускоряет брутфорс.

-t 2 — уменьшает время ожидания ответа (по умолчанию 5 секунд) в данном случае до 2 секунд.

-d 0 — пауза между попытками.

Запустится процесс перебора пин-кодов:

Reaver v1.4 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner @tacnetsol.com> Waiting for beacon from 64:XX:XX:XX:XX:F4 Switching mon1 to channel 1 Associated with 64:XX:XX:XX:XX:F4 (ESSID: BXXXXXXXXXXXXXXXXXXXXXXXr) Trying pin 12345670 Sending EAPOL START request Received identity request Sending identity response Received M1 message Sending M2 message Received M3 message Sending M4 message Received WSC NACK Sending WSC NACK Trying pin 00005678</cheffner>

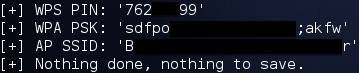

Рано или поздно мы увидим (я увидел примерно чере 6 часов) подобранный пин-код и ключ шифрования сети.

WPS PIN: '762XXX99' WPA PSK: 'sdfpoXXXXXXXXXXXXXX;akfw' AP SSID: 'BXXXXXXXXXXXXXXXXXXXXXXXr' Nothing done, nothing to save. WPS PIN: '762XXX99' WPA PSK: 'sdfpoXXXXXXXXXXXXXX;akfw' AP SSID: 'BXXXXXXXXXXXXXXXXXXXXXXXr' Nothing done, nothing to save.

И далее подключаемся к сети.

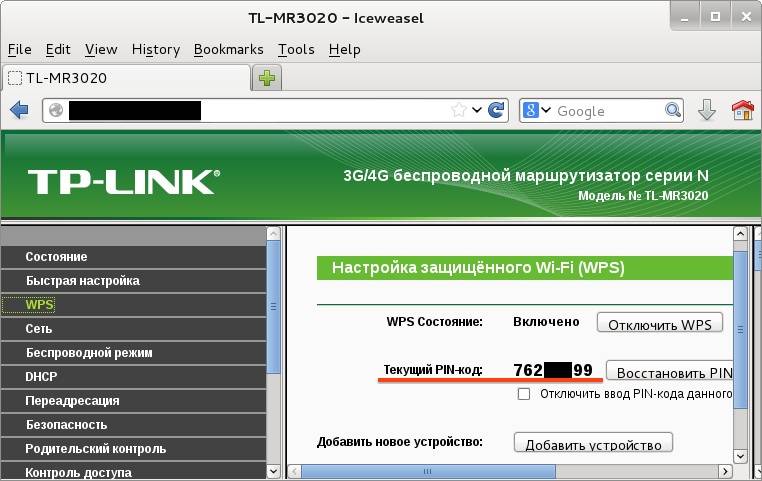

После подключения к сети, я попробовал зайти на маршрутизатор. Как это не странно, но логин/пароль: admin/admin подошел. Поэтому так же прилагаю скриншоты пин-кода и пароля Wi-Fi с самой точки доступа.

Взлом WIFI WPS Точки доступа успешен!

При написании статьи, использовались материалы сайта http://blackdiver.net/it/linux/3032

Что нужно для использования возможностей беспроводного аудита Router Scan?

Программы

Если при попытке использования функций беспроводного аудита вы увидели сообщения:

Raw packet capture not available. Please install WinPcap and try again.

То вам нужно установить WinPcap, ссылка на скачивания (выберите версию для Windows): https://www.winpcap.org/install/default.htm

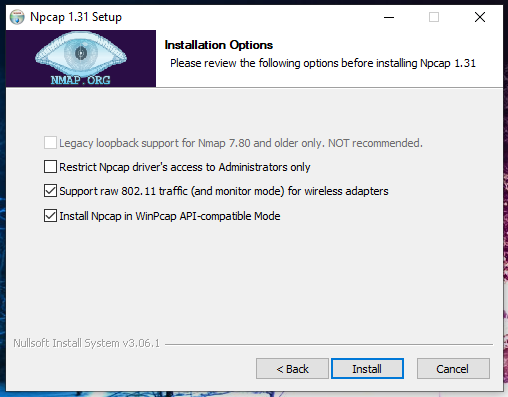

То вам нужно установить Npcap, ссылка на официальную страницу, где вы найдёте инсталлятор: https://nmap.org/npcap/. При установке Npcap обязательно поставьте галочку «Install Npcap in WinPcap API-compatible mode»!

Оборудование

Для подбора WPA-PSK ключа (проще говоря, пароля от Wi-Fi сети) должна подойти любая Wi-Fi карта, поскольку принцип работы программы заключается в том, что пробуется подключение с паролями из словаря, а подключаться к беспроводной точке доступа умеет любой Wi-Fi адаптер. Если у вас их несколько, то предпочтение следует отдать тому, который видит больше сетей и лучше держит сигнал.

В атаках на WPS ПИН при использовании Alfa AWUS036NHA я получал сообщение об ошибке:

Failed to start raw packet capture. Try updating your Wi-Fi driver and/or installing Npcap in WinPcap-compatible mode.

Т.е. не получается запустить захват сырых пакетов, попробуйте обновить ваш Wi-Fi драйвер и/или установить Npcap в WinPcap-совместимом режиме.

Поскольку WinPcap состоит в том числе из драйвера, не удивлюсь если для атак на WPS ПИН подойдут даже те беспроводные карты, которые непригодны для использования в аудите Wi-Fi в Linux из-за ограничений драйверов. Не могу это проверить, т.к. под рукой нет «просто» Wi-Fi адаптера.

Встроенная Wi-Fi карта Intel Corporation Centrino Advanced-N 6235 (rev 24) (в Linux поддерживает режим монитора и инъекцию) также хорошо работает с Router Scan.

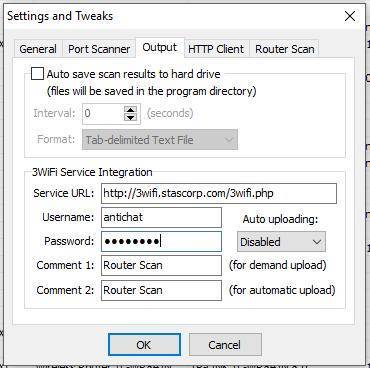

Настройка Router Scan

Для некоторых наших атак нам понадобиться информация с 3WiFi. Нам хватит гостевого доступа. Перейдите в настройки Router Scan и в качестве Username и Password введите antichat:

Для Android

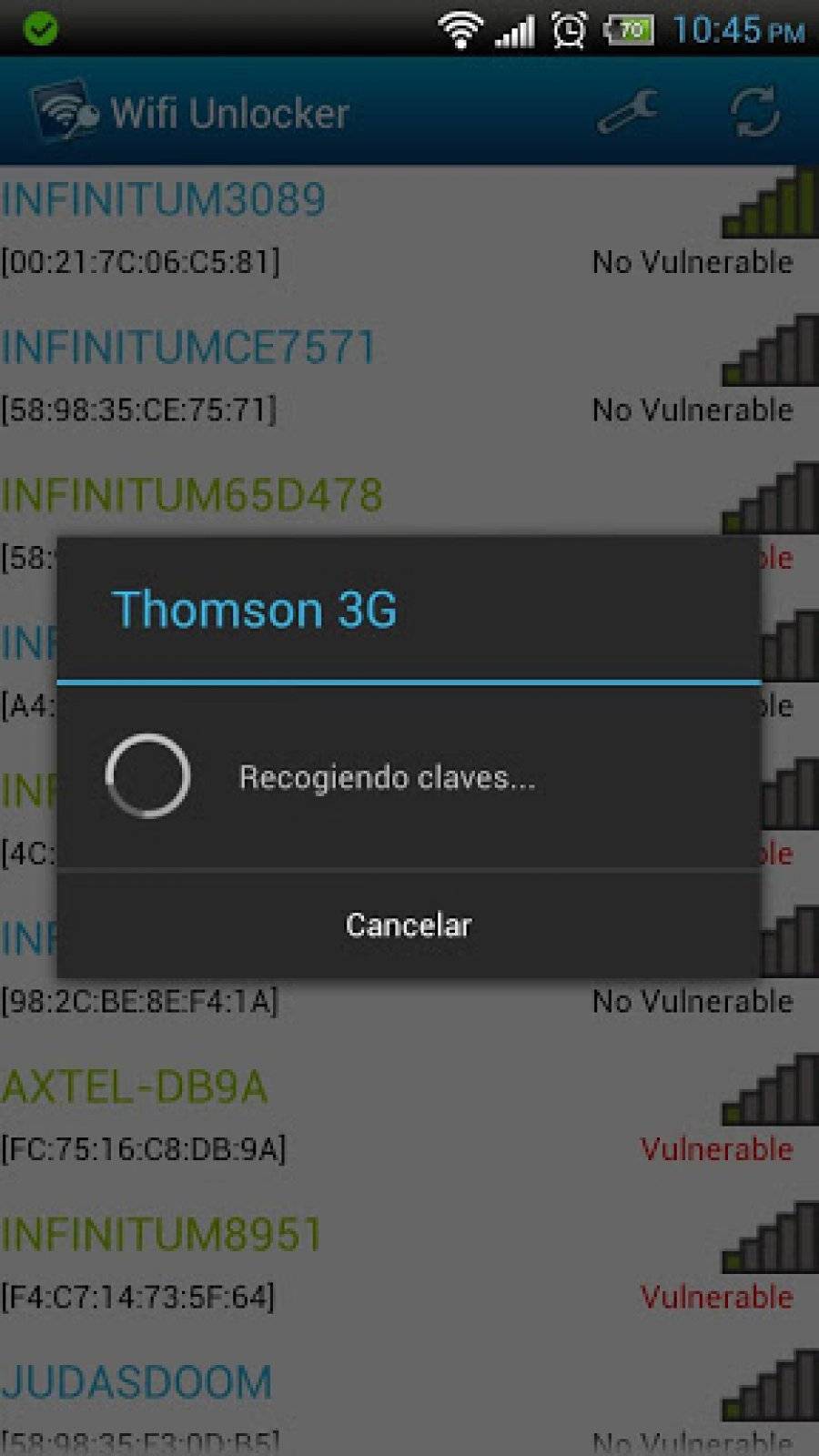

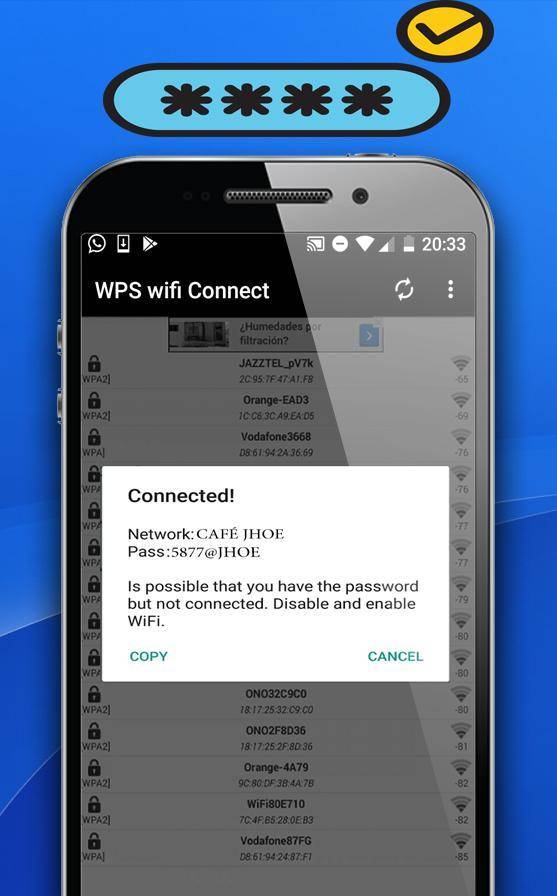

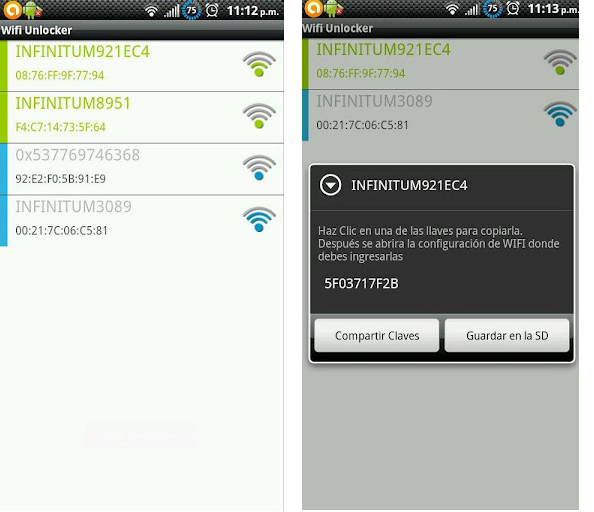

Небольшая подборка приложений для взлома вайфая на Андроиде. На самом деле эти программы не могут сделать что-то такое, что делали программы для ПК. Основное их предназначение – или поиск занесенного в общие базы пароля, или же базы паролей по умолчанию от WPS. Но зато можно спокойно ходить по городу и проверять сети с помощью своего телефона. Производительность здесь не главное.

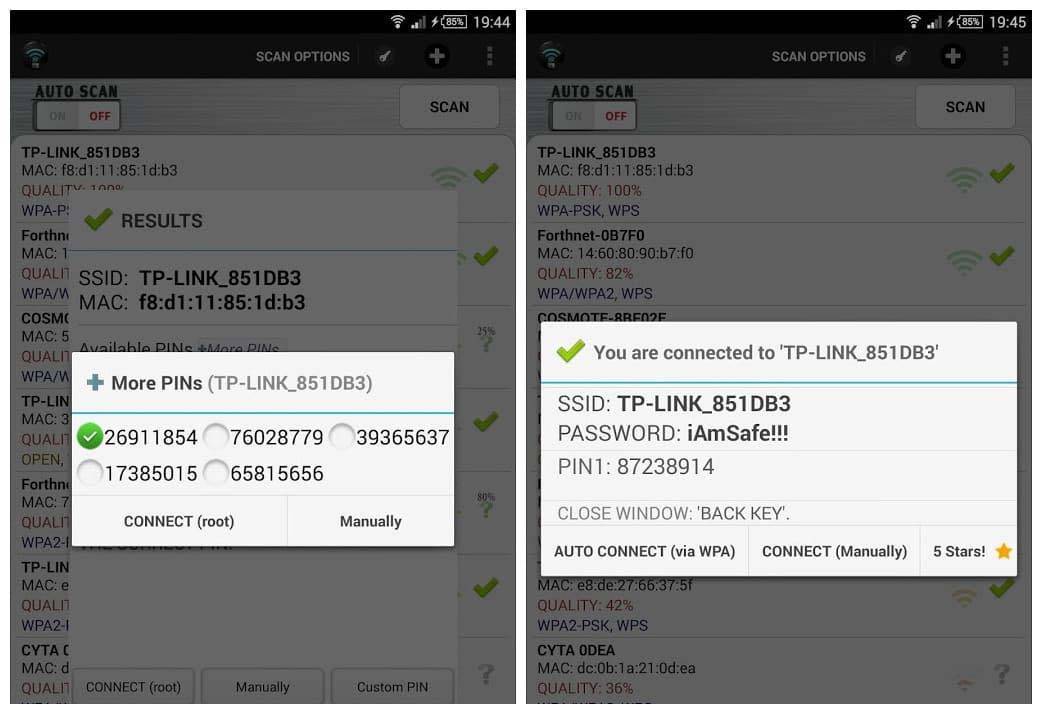

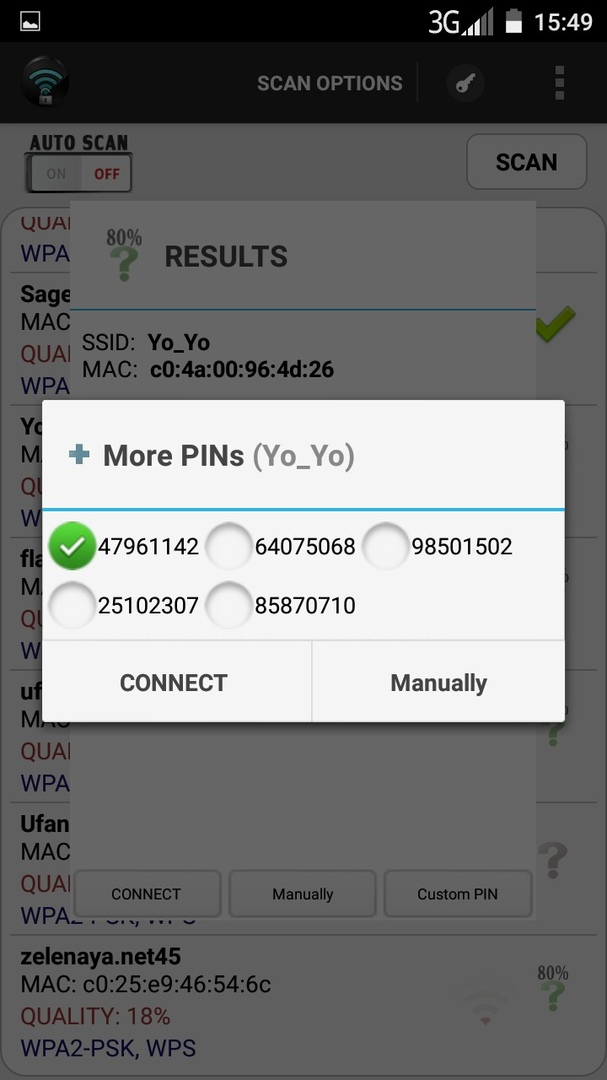

WPS Connect

Перебор WPS

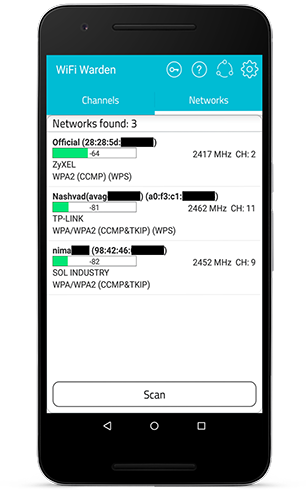

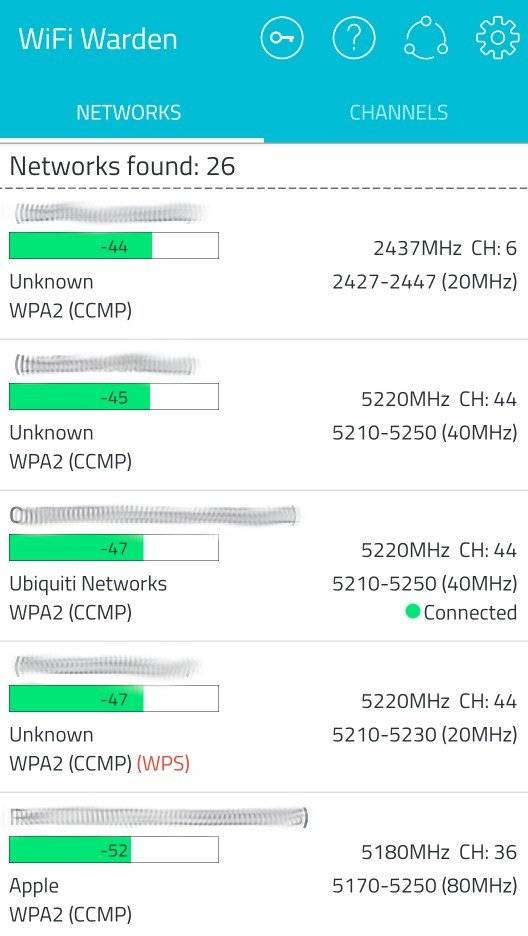

Пожалуй, WPS Connect (а ныне WiFi Warden) – самое популярное приложение на устах в этой сфере. Функционал широк, но главное – она умеет находить точки доступа с WPS и пытается подобрать к ним пароль по своей базе. Разумеется, далеко не все точки доступа пойдут на такую уловку, но что-то в улове точно уж будет. Да что говорить, лучше один раз увидеть, чем тысячу прочитать.

Суть работы программы:

- Найти все соседствующие сети.

- Попытаться подобрать к ним WPS PIN из его базы по производителю (последние версии пробуют перебрать все автоматом).

- Если пароль подошел – происходит подключение.

- Бонусом – программа умеет вытаскивать сохраненные пароли к подключенным ранее Wi-Fi. Так если вам удалось подключиться, то вы сможете вытащить пароль и подключиться на любом другом своем устройстве.

Для некоторых функций программе потребуются ROOT права. Для подбора паролей WPS с Android 5 они уже не нужны, но доступ к файлу с сохраненными точками доступа без него будет все равно невозможен. Но для обычного тестирования самое то.

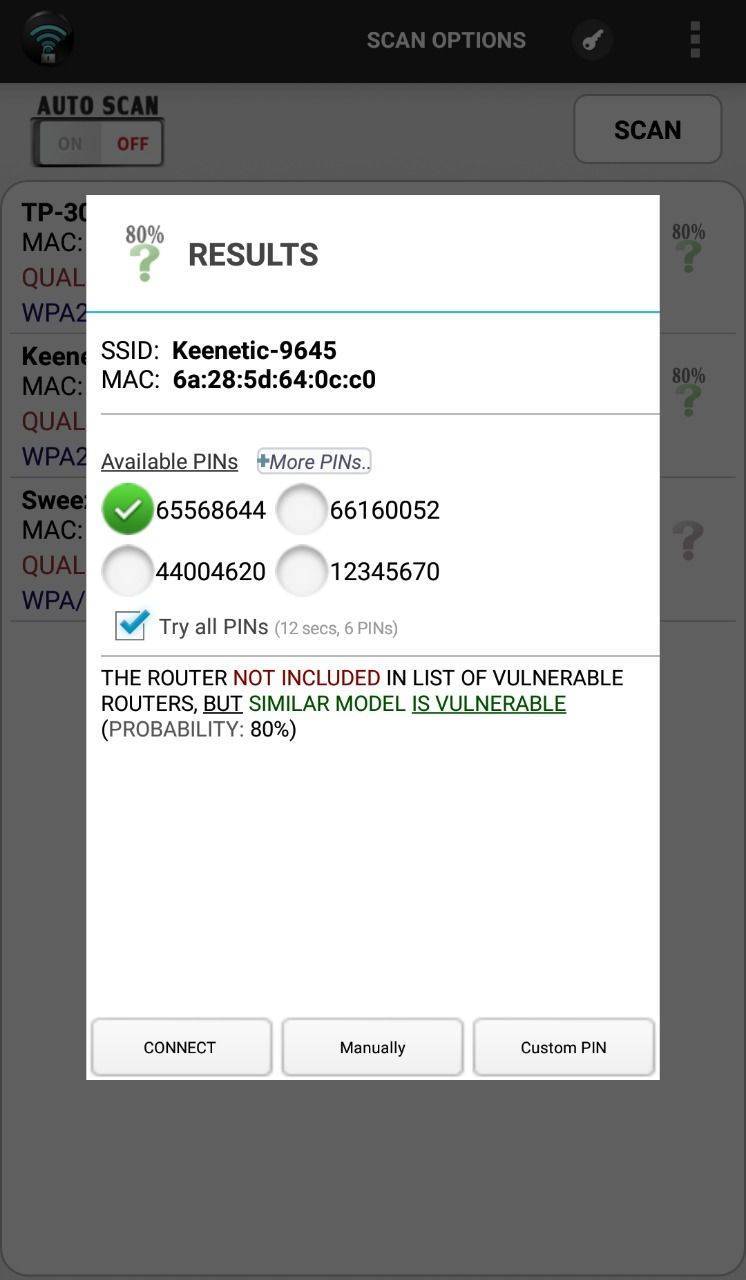

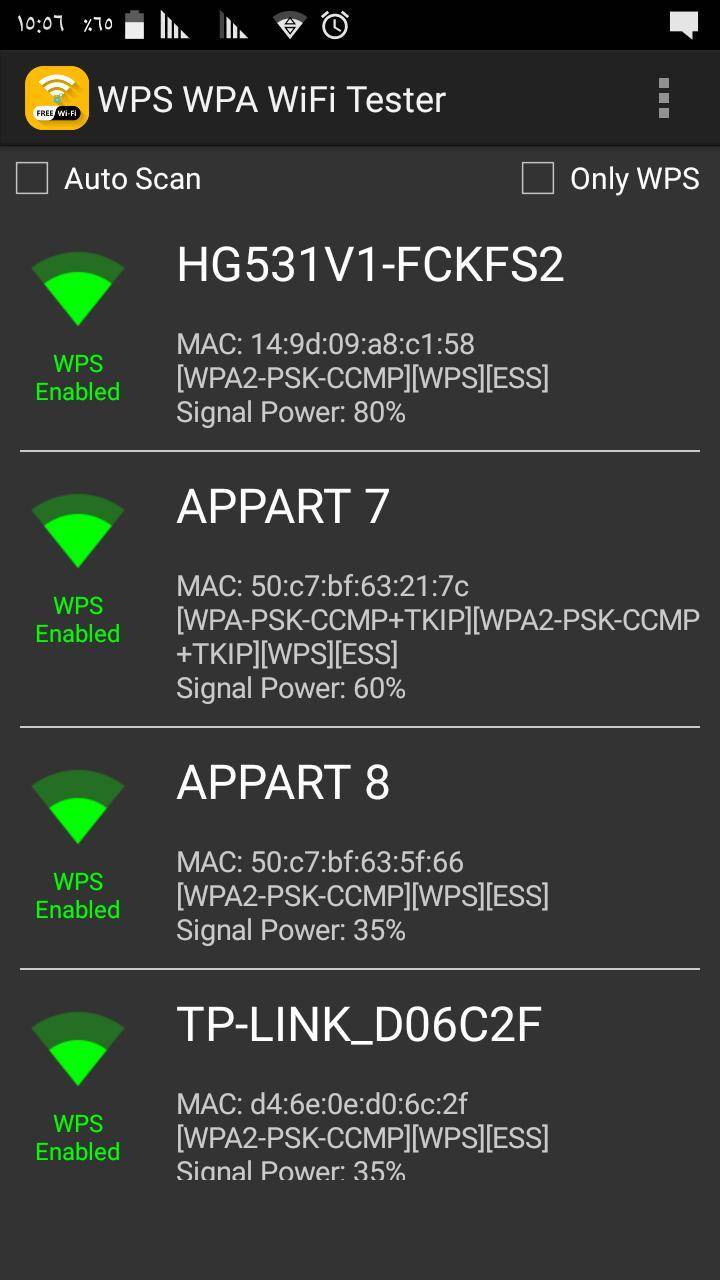

WIFI WPS WPA Tester

Перебор WPS

WPS WPA Tester – еще один резервный переборщик WPS кодов, но немного в другом интерфейсе. Еще один видосик от школьника покажет интерфейс:

На функционале останавливаться не хочется, все то же самое: обновили, попробовали, подключились, посмотрели пароль.

Wi-Fi Warden

Высокопроизводительный анализатор сети Wi-Fi с расширенным спектром возможностей. Считывает частоту сигнала модема, определяет расстояние до производителей Wi-Fi, сканирует порты и каналы, узнает информацию о подключенных устройствах и пр. Благодаря своему функционалу, программа может осуществлять подключение к некоторым закрытым сетям Wi-Fi.

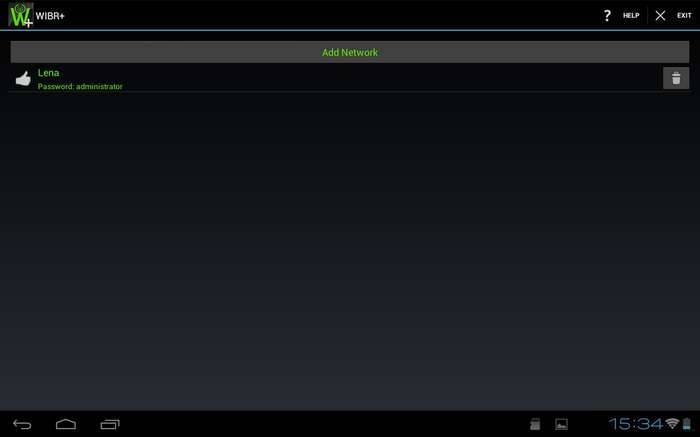

WIBR+

Программа для брутфорса паролей. Да, как это было бы ни странно, но она именно брутит ключи доступных точек доступа WEP/WPA/WPA2. Но есть и минус – издержки системы Android дают на выходе что-то около 8 ключей в минуту, а это не есть хорошо в промышленном взломе. Как побаловаться или для теста на известном пароле своего роутера, самое оно. Есть режим чистого брута на сгенеренных паролях и атака по подготовленному словарю.

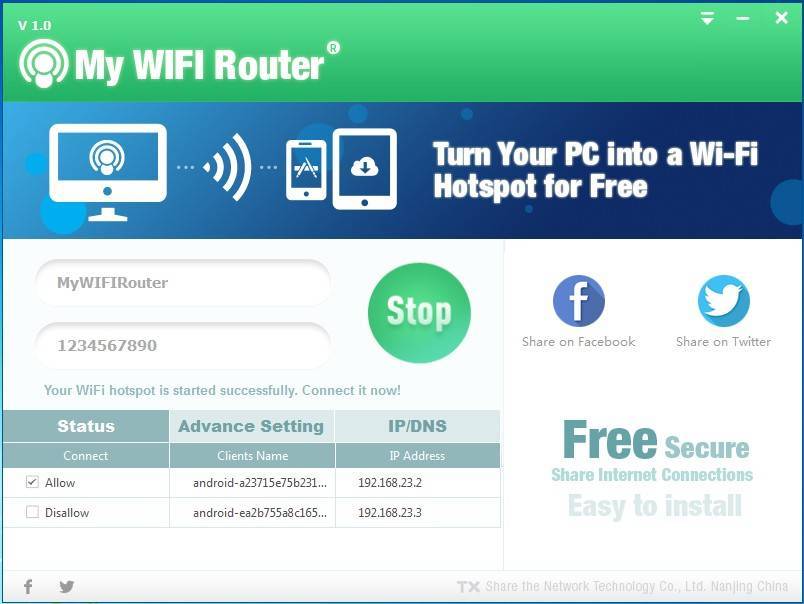

WiFi Kill

Отключение пользователей

Это еще одно излюбленное средство для любого ребенка – отключить всех от сети и сидеть себе нихонько смеяться. Не знаю, почему это популярно, но школьники прям тащатся от этой WiFi Kill. Очередной пример использования:

Функции программы – мониторинг всех соседей, подключенных с вами к одной сети, их прослушка и отключение. Минусы – нужно быть все-таки подключенным к сети и без root доступа не обойтись. Да, программа немного не про получение доступа, но тоже активно используется юзерами в этой категории.

Network Spoofer

Спуффинг

Network Spoofer – еще одна прога-шутка. Задача любого спуфера – подмена значений в сети. Так и здесь, вы подключаетесь к сети и подменяете соседям произвольные значения – картинки, текст, сайты… Вот, например, происходит подмена пользователю содержания с переворотом страницы:

Функционал больше для шуток, на той же Kali есть и профессиональные спуферы с глубокими настройками подмены. Но для телефона среди общей массы подборщиков WPS – интересная штуковина.

Фишинг

https://youtube.com/watch?v=TXRVJMmOY6I

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят жертву рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к вам.

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

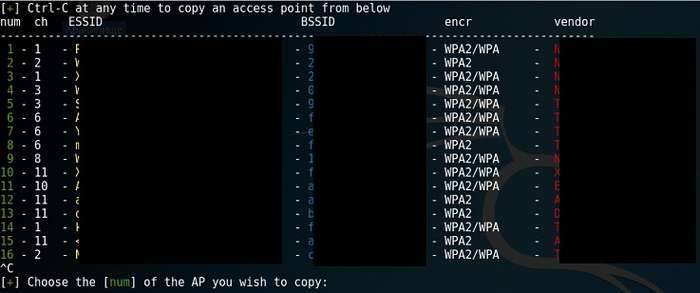

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер

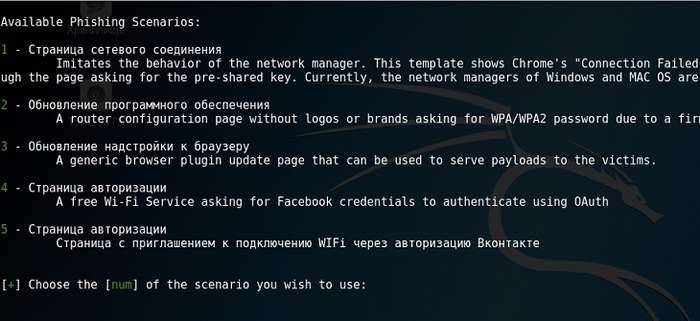

Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта

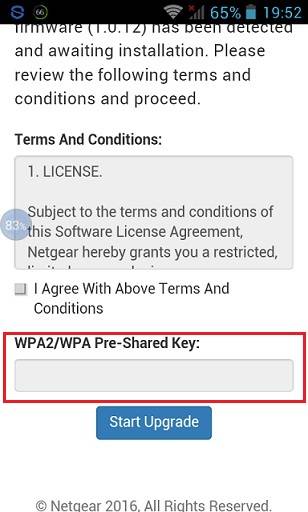

Рекомендую обратить внимание на следующие пункты:. Firmware Upgrade Page – будет предложено обновить ПО самого роутера

Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

Firmware Upgrade Page – будет предложено обновить ПО самого роутера. Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

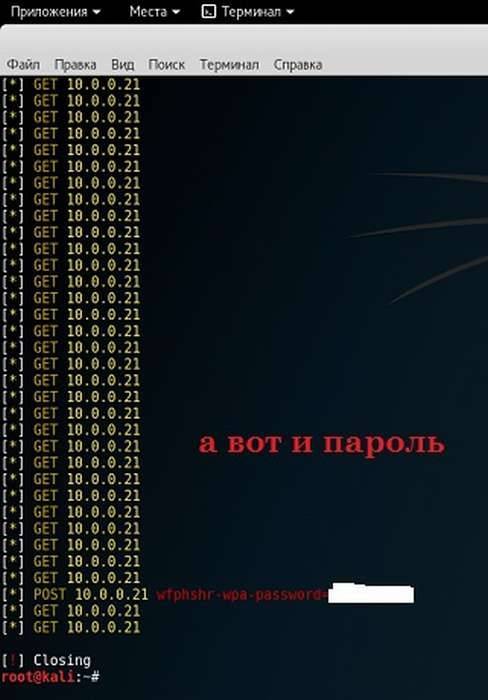

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Варианты защиты собственной сети

Как оказалось, существует немало вариантов шпионажа за данными от Вай-Фай. Всем у кого есть дома или в офисе маршрутизатор стоит усложнить доступ третьих лиц. Иначе каждый рискует быть жестоко обманутым. Рекомендуется воспользоваться следующими советами:

- Придумать сложное сочетание для пароля – не менее 10-12 символов, где учесть раскладку клавиатуры, регистр, знаки и цифры.

- Отключить WPS, эта функция запоминает авторизованных пользователей и подключает их вновь в автоматическом режиме.

- Периодическая смена PIN используемого устройства, а также удаление заводской надписи с корпуса.

- Ограничьте доступ к информации о PIN, не вводите его на сомнительных сайтах.

Эти шаги помогут качественно защитить свою сеть. Теперь ее может взломать только хакер с большой буквы. Будьте уверены, если взлом удался, он где-то рядом. Только близкое расположение злоумышленника может его привести к благополучному исходу.

Подбираем пароль Wi Fi сети вручную

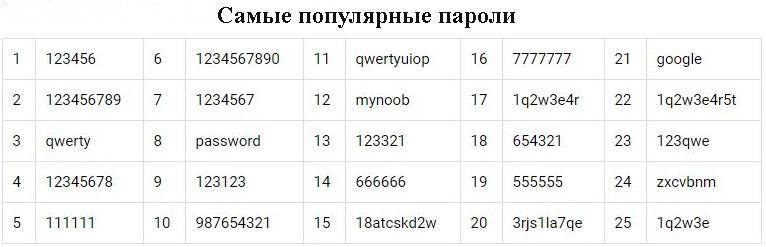

Ищем WiFi у которого наиболее высокий уровень сигнала. Предпочтение отдается соседской сети или той сети, которой вы знаете хозяина. В дальнейшем вы поймете, почему так.Очень часто неопытные пользователи ставят пароль, не задумываясь о сложности набранного пароля. И вся их фантазия заканчивается на дате рождения, имя домашнего питомца, фамилии. Зная соседа (хозяина) Wi-Fi, вам не составит труда подобрать ключ.Если не получилось с подбором личной информацией соседа, переходим к следующему варианту, который очень популярный среди пользователей. Это, самые распространенные пароли, мы приведем их ниже в таблице.

Один из плюсов этого метода заключается в его простоте, но есть и минусы, один из них это время, которое необходимо потратить на этот способ. Особенно если сосед поставил в настройках роутера ограничения на ввод пароля и логина, тогда после неудачных 3 попыток следующие попытки можно будет делать только на следующий день.